Muutama päivä sitten maailmalla otettiin ilolla vastaan uutinen, että

TeslaCrypt-kiristyshaittaohjelman takana olevat verkkorikolliset olivat

lopettaneet kyseisen haittaohjelman toiminnan ja julkaisseet

yleisavaimen, jolla salakirjoitetut tiedostot on mahdollista palauttaa.

TeslaCryptin poistuminen kuvasta ei kuitenkaan poista

kiristyshaittaohjelmien muodostamaa uhkaa. Myös Suomessa havaitaan

tälläkin hetkellä useita eri kiristyshaittaohjelmatartuntoja, ja

tiedossa on myös vielä pinnan alla olevia nousevia uhkia uusien

kiristyshaittaohjelmien muodossa. Tietoturvaohjelmiston käytöllä,

ajantasaisilla ohjelmistopäivityksillä, sähköpostisuodatuksilla sekä

varmuuskopioiden ottamisella voidaan merkittävästi vähentää

kiristyshaittaohjelmien muodostamaa riskiä niin yksittäisille

käyttäjille kuin isommillekin organisaatioille.

TeslaCrypt-kampanja on ajettu alas, tiedostojen palautus onnistuu

purkutyökalulla

TeslaCrypt-kiristyshaittaohjelman takana olevat verkkorikolliset

julkaisivat 18.5.2016 verkkosivuillaan viestin, jonka mukaan kyseinen

projekti on lopetettu

Tämän yhteydessä kyseinen toimija julkaisi myös salausavaimen, jonka

avulla on mahdollista purkaa salakirjoitetut tiedostot selkokieliseen

muotoon. Nopeasti tämän jälkeen julkaistiinkin useita purkutyökaluja

tiedoston palauttamisen helpottamiseksi. Yksi tällainen on TeslaDecoder

joka osaa purkaa TeslaCrypt 3.x ja 4.x versioiden salakirjoittamat

tiedostot.

Viestintäviraston Kyberturvallisuuskeskus havaintojen mukaan kyseistä

haittaohjelmaa levitettiin aktiivisesti myös suomalaisille internet

käyttäjille etupäässä haittaohjelmien automaattisten

levitysjärjestelmien, kuten Angler exploit kit:in välityksellä.

Purkutyökaluja saatavilla jo useisiin kiristyshaittaohjelmiin

Monien kiristyshaittaohjelmien käyttämät salakirjoitusmenetelmät on

toteutettu heikosti, jolloin niihin on ollut mahdollista kehittää

salakirjoituksen purkava työkalu. The Windows Club -verkkosivulla on

julkaistu lista eri kiristyshaittaohjelmista, joilla on saatavilla

purkutyökalu

hetkellä näitä ovat ainakin seuraavat kiristyshaittaohjelmat:

* AutoLocky

* HydraCrypt

* UmbreCrypt

* CryptoLocker

* Petya

* Nemucod

* DMALocker2

* HydraCrypt

* DMALocker (3.0)

* CrypBoss

* Gomasom

* LeChiffre

* KeyBTC

* Radamant

* CryptInfinite

* PClock

* CryptoDefense

* Harasom

* TeslaCrypt

* CryptXXX

* Rector

* Rakhni

* Scatter

* Xorist

* CoinVault

* Bitcryptor

Locky-kiristyshaittaohjelma edelleen suomalaisten riesana

Vaikka TeslaCrypt onkin nyt väistynyt ongelma, useat muut

kiristyshaittaohjelmat aiheuttavat yhä merkittäviä ongelmia ympäri

maailmaa. Yksi tällainen on Locky, jota on levitetty erityisesti

sähköpostin liitetiedoston välityksellä. Kyseinen ZIP-pakattu

liitetiedosto sisältää JavaScript-tiedoston. Mikäli vastaanottaja

suorittaa kyseisen JavaScript-tiedoston, lataa se Locky-haittaohjelman

koneelle ja suorittaa sen.

Locky-kiristyshaittaohjelmalle ei ole tällä hetkellä olemassa toimivaa

purkutyökalua. Näin ollen kyseista haittaohjelmaa vastaan voi suojautua

vain ennakoivin toimenpitein, joita on lueteltu artikkelin lopussa.

Pinnan alla vaanii jatkuvasti uusia tulokkaita

Pinnalla olevien uhkien lisäksi tietoturvaammattilaiset seuraavat

aktiivisesti potentiaalisia tulevia uhkia. Muun muassa Dma Locker 4.0 ja

BadBlock -kirityshaittaohjelmat voivat muodostua merkittäväksi uhkaksi

lähitulevaisuudessa.

Dma Locker 4.0 on kyseisen kiristyshaittaohjelman uusin versio, mikä

havaittiin ensimmäisen kerran 19.5.2016

Toisin kuin sen edeltäjät, se hyödyntää vahvaa satunnaista AES-256

salausavainta, eikä sille ainakaan toistaiseksi ole olemassa

purkutyökalua. DMA Lockeria tiedetään olevan jaettu haittaohjelmien

automaattisten levitysjärjestelmien kautta, mikä voi tarkoittaa todella

suurta potentiaalisten uhrien määrää.

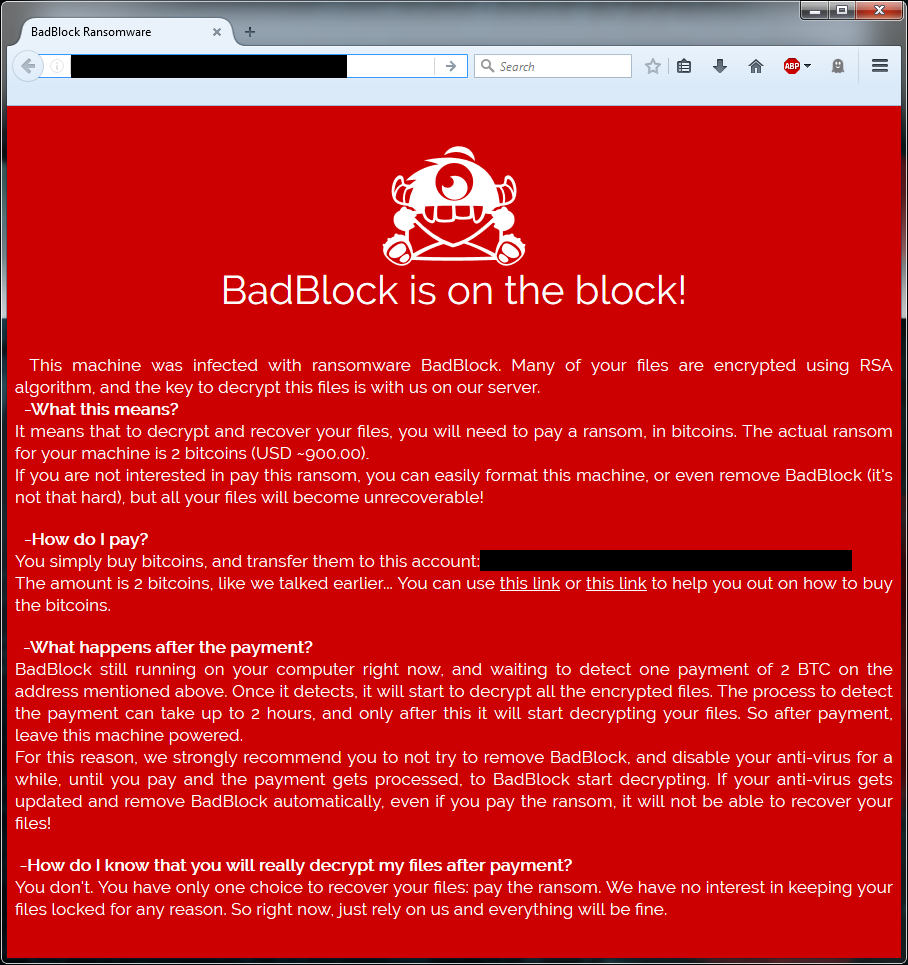

Toinen tuore kiristyshaittaohjelma on BadBlock

Kyseinen haittaohjelma hyödyntää myös vahvaa salakirjoitustekniikkaa,

eikä artikkelin kirjoitushetkellä siihen ole saatavilla purkutyökalua.

*Kyberturvallisuuskeskuksen havaintojen mukaan kyseistä

kiristyshaittaohjelmaa on havaittu myös Suomessa. *BadBlock leviää

erityisesti haitallisten sähköpostiliitteiden välityksellä. Onnistuneen

tarttumisen ja tiedostojen salakirjoituksen jälkeen ohjelma vaatii 2

bitcoinin lunnaita, eli noin 800 euroa.

/Kuva: BadBlock-kirityshaittaohjelman lunnasvaatimus/

/

/

Ennakoivat toimenpiteet avainasemassa kiristyshaittaohjelmilta

suojautumiseksi

Tietoturvaohjelmiston käytöllä, ajantasaisilla ohjelmistopäivityksillä,

sähköpostisuodatuksilla sekä varmuuskopioiden ottamisella voidaan

merkittävästi vähentää kiristyshaittaohjelmien muodostamaa riskiä niin

yksittäisille käyttäjille kuin isommillekin organisaatioille.

*Tietoturvaohjelmisto Windowsin tietoturvan selkärankana!*

Kiristyshaittaohjelmilta, kuin myös muilta haittaohjelmilta

suojautumisessa yhtenä keskeisenä tekijänä on Windows-tietokoneella

ajantasalla oleva oleva ja oikein konfiguroitu tietoturvaohjelmisto.

Lähtökohtaisesti tietoturvaohjelmistot lataavat päivitykset sekä

haittaohjelmien tunnistetiedot automaattisesti internetin yli. Mikäli

käytössä on tietokone joka ei ole kytketty internettiin, tulee

päivitykset siirtää koneelle esimerkiksi fyysistä mediaa käyttäen.

Tietoturvaohjelmiston kehittyneemmät toiminnallisuudet, kuten

heuristinen skannaus on myös aina syytä kytkeä päälle. Tällöin

haittaohjelmia pyritään tunnistamaan työasemassa ei vain niin sanottujen

tunnettujen sormenjälkien avulla, vaan myös niiden toimintaperiaatetta

seuraamalla.

*Päivitä, päivitä, päivitä!*

Toinen tärkeä tekijä suojautumisessa on ohjelmistopäivitykset, niin

käyttäjärjestelmän kuin ohjelmistojenkin osalta.

Windows-käyttäjärjestelmän sekä ohjelmistojen automaattisia päivityksiä

kannattaa hyödyntää aina kun mahdollista. Mikäli ohjelmisto ei tarjoa

automaattista päivitystä, on siitä huolehdittava manuaalisesti.

Haittaohjelmat hyödyntävät usein ohjelmistohaavoittuvuuksia eräänlaisena

ikkunoina päästäkseen pureutumaan syvemmälle kohteena olevaan

käyttöjärjestelmään. Ohjelmistojen valmistajien intresseissä on korjata

tunnistetut ohjelmistohaavoiuttuvuudet tuotteistaan, ja tämän myötä

sulkea ne ikkunat, joita haittaohjelman tarttuminen vaatii.

*Sähköposti – uhka ja mahdollisuus!*

Sähköpostin liitetiedostot ovat tyypillinen tapa levittää

kiristyshaittaohjelmia. Tällaisiin tapauksiin auttaa yleinen varovaisuus

sähköpostin käytössä. Epäilyttävistä lähteistä tuleviin

englanninkielisten viestien liitetiedostoihin tuleekin suhtautua

varauksella. Sähköpostijärjestelmien ylläpitäjät voivat tarjota

automaattista suojata loppukäyttäjille estämällä ZIP-tiedoston sisällä

olevien JavaScript-tiedostojen (.js) välittämisen.

*Varmuuskopiot – puolustuksen viimeinen saareke!*

Kun hyvästä valmistautumisesta huolimatta pahin koittaa, ja

kiristyshaittaohjelma kaappaa tiedostosi, nousee varmuuskopioiden

merkitys kultaakin arvokkaamaksi. Kun ajantasaiset varmuuskopiot on

olemassa, ei lunnaiden maksua tarvitse edes harkita. Sitä paitsi,

verkkorikolliset eivät luonnollisesti anna toiminnalleen mitään takuuta,

ja tiedossamme onkin useita tapauksia missä lunnaiden maksamisesta

huolimatta tiedostojen palautus jäi vain haaveeksi

Varmuuskopiden tarjoama suoja ei rajoitu vain kiristyshaittaohjelmiin.

Tietoa voidaan menettää mitä erikoisimmilla tavoilla; tulipalo, varkaus,

vahinko, laiterikko jne. Varmuuskopiot tarjoavat varmuutta siihen, että

tietoa ei häviä ja toiminta voi jatkua, vaikka käyttäjä kohtaisikin

jonkun näistä edellämainituista ilmiöistä.

*3-2-1 – varmuuskopioinnin kultainen sääntö!*

Varmuuskopoinnoin kultainen 3-2-1 sääntö on seuraava: kolme kopiota

kaikesta sinulle tärkeästä tiedosta, kaksi eri fyysistä formaattia ja

yksi fyysisesti eri paikassa oleva varmuuskopio. Tämä sääntö ei

tietenkään sellaisenaan sovellu kaikille käyttäjille, mutta sääntöä on

hyvä käyttää tukena kun miettii minkä arvoista tietoni on ja kuinka

hyvin sitä pitäisi suojata. Esimerkiksi yritysmaailmassa voi monesti

olla järkevää noudattaa säännön kaikkia osa-alueita, kun taas

kotikäyttäjälle voi riittää, että tiedostot sijaitsevat esimerkiksi

älylaitteessa, josta ne synkronoidaan pilvipalveluun ja käyttäjän

kotitietokoneelle. Mikäli pilvipalveluita ei haluta käyttää, tarjoaa

siirrettävät USB-massamuistit halvan ja yksinkertaisen tavan ottaa

tärkeästä tiedosta varmuuskopiot.